Фишинг — это вид интернет-мошенничества, когда персональные данные выуживают у пользователей с помощью смс- или почтовых-рассылок под видом известных брендов, компаний и так далее. Во время фишинга жертва сама отдает свои персональные данные злоумышленникам. Это не только самый простой способ, но как оказалось, самый действенный.

Сотрудники компании Google провели исследование, где изучили данные о продаже интернет-аккаунтов на черном рынке. Они выяснили, что самая распространенная причина утечки персональных данных – это фишинг.

Результаты данного исследования были представлены на конференции в Далласе «Conference on Computer and Communication Security». Выяснилось, что 15% всех пользователей минимум раз сталкивались с мошенниками в сети, и теряли данные своих аккаунтов и даже информацию о платежных картах.

И хотя каждый старается обезопасить как себя, так и своих пользователей от мошенников и хакеров, не всегда это получается. Находятся новые способы, но как оказалось, самые продуктивные старые и простые. Больше 800 тысяч паролей были потеряны людьми из-за Кейлоггеров. При помощи фишинга злоумышленники украли не менее 12 миллионов аккаунтов.

Что такое фишинговая атака

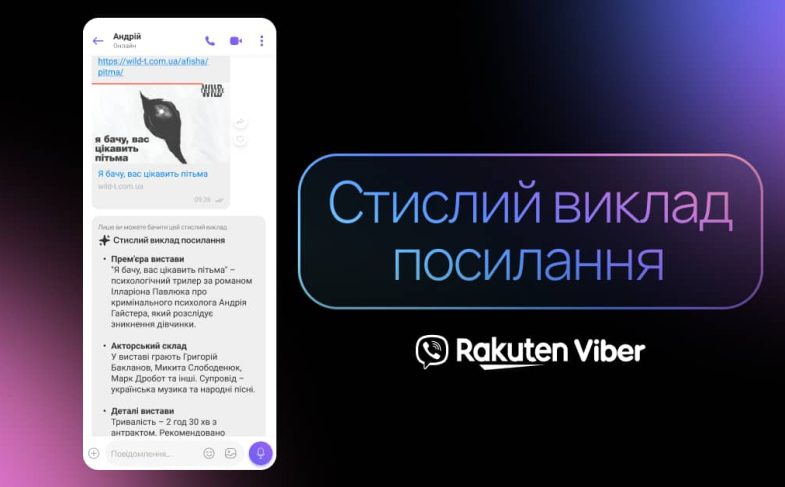

Фишинг атака — это тип атаки социальной инженерии, часто используемый для кражи пользовательских данных, включая учетные данные для входа и номера кредитных карт. Это происходит, когда злоумышленник, маскируясь под надежную организацию, обманом заставляет жертву открыть электронное письмо, мгновенное сообщение или текстовое сообщение. Затем получателя обманом заставляют щелкнуть вредоносную ссылку, что может привести к установке вредоносного ПО, зависанию системы в результате атаки программы-вымогателя или раскрытию конфиденциальной информации.

Атака может иметь разрушительные результаты. Для физических лиц это включает несанкционированные покупки, кражу средств или кражу личных данных.

Более того, фишинг часто используется для закрепления в корпоративных или правительственных сетях в рамках более масштабной атаки, такой как событие повышенной постоянной угрозы (APT). В этом последнем сценарии сотрудники скомпрометированы, чтобы обойти периметры безопасности, распространить вредоносное ПО внутри закрытой среды или получить привилегированный доступ к защищенным данным.

Организация, поддающаяся такой атаке, обычно несет серьезные финансовые потери в дополнение к сокращению доли рынка, репутации и доверия потребителей. В зависимости от масштабов попытка фишинга может перерасти в инцидент безопасности, от которого бизнесу будет трудно избавиться.

Примеры фишинговых атак

Ниже представлена типичная попытка фишинга:

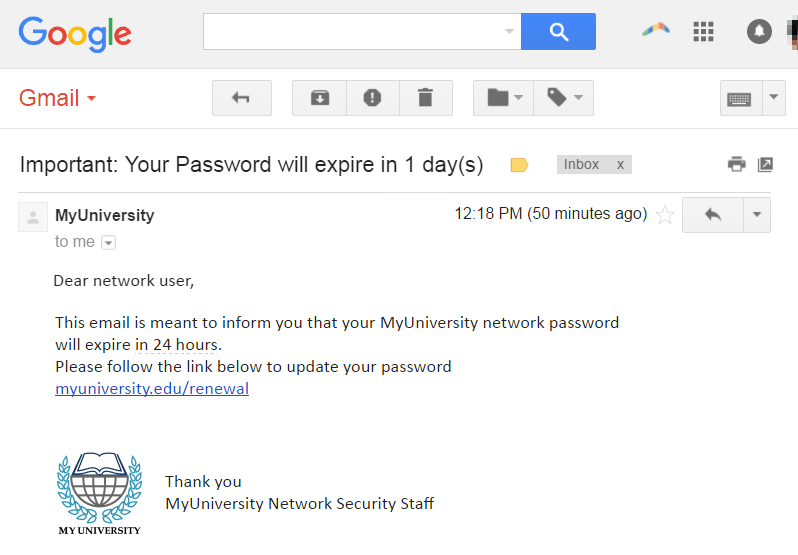

- Поддельное электронное письмо якобы от myuniversity.edu массово рассылается как можно большему количеству преподавателей.

- В электронном письме утверждается, что срок действия пароля пользователя скоро истечет. Даются инструкции перейти на myuniversity.edu/renewal, чтобы обновить свой пароль в течение 24 часов.

Источник: imperva.com

При нажатии на ссылку может произойти несколько вещей. Например:

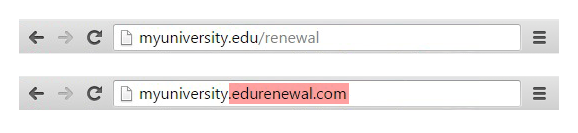

- Пользователь перенаправляется на myuniversity.edurenewal.com, поддельную страницу, которая выглядит точно так же, как настоящая страница продления, где запрашиваются как новые, так и существующие пароли. Злоумышленник, отслеживая страницу, перехватывает исходный пароль, чтобы получить доступ к защищенным областям университетской сети.

- Пользователь отправляется на страницу фактического обновления пароля. Однако при перенаправлении вредоносный сценарий активируется в фоновом режиме, чтобы перехватить файл cookie сеанса пользователя. Это приводит к отраженной атаке XSS, предоставляющей злоумышленнику привилегированный доступ к университетской сети.

Методы фишинга

Фишинговые рассылки по электронной почте

Электронный фишинг — это игра с числами. Злоумышленник, отправляющий тысячи мошеннических сообщений, может получить значительную информацию и денежные суммы, даже если лишь небольшой процент получателей попадется на мошенничество. Как было показано выше, злоумышленники используют несколько приемов для повышения своей успешности.

Во-первых, они будут делать все возможное, создавая фишинговые сообщения, имитирующие настоящие электронные письма от поддельной организации. Использование одинаковых фраз, шрифтов, логотипов и подписей делает сообщения легитимными.

Кроме того, злоумышленники обычно пытаются подтолкнуть пользователей к действию, создавая ощущение срочности. Например, как показано ранее, электронное письмо может угрожать истечением срока действия учетной записи и поставить получателя на таймер. Такое давление заставляет пользователя быть менее прилежным и более склонным к ошибкам.

Наконец, ссылки внутри сообщений напоминают свои законные аналоги, но обычно содержат неправильное имя домена или дополнительные поддомены. В приведенном примере URL-адрес myuniversity.edu/renewal был изменен на myuniversity.edurenewal.com. Сходство между двумя адресами создает впечатление защищенного соединения, из-за чего получатель менее осведомлен о том, что происходит атака.

Целевой фишинг

Целевой фишинг

Целевой фишинг нацелен на конкретного человека или предприятие, а не на случайных пользователей приложений. Это более глубокая версия фишинга, требующая специальных знаний об организации, включая структуру ее власти.

Атака может протекать следующим образом:

- Преступник исследует имена сотрудников в отделе маркетинга организации и получает доступ к последним счетам-фактурам по проектам.

- Выступая в роли директора по маркетингу, злоумышленник отправляет электронное письмо менеджеру проекта (PM) отдела, используя строку темы, которая гласит: Обновленный счет для кампаний Q3. Текст, стиль и прилагаемый логотип дублируют стандартный шаблон электронной почты организации.

- Ссылка в электронном письме перенаправляет на защищенный паролем внутренний документ, который на самом деле является поддельной версией украденного счета.

- PM предлагается войти в систему для просмотра документа. Злоумышленник крадет его учетные данные, получая полный доступ к конфиденциальным областям в сети организации.

Целевой фишинг, предоставляющий злоумышленнику действительные учетные данные для входа, является эффективным методом выполнения первого этапа APT.

Как предотвратить фишинг

Защита от фишинговых атак требует принятия мер как пользователями, так и предприятиями.

Для пользователей бдительность является ключевым моментом. Поддельное сообщение часто содержит небольшие ошибки, раскрывающие его истинную сущность. Они могут включать орфографические ошибки или изменения в доменных именах, как было показано на предыдущем примере с URL.

Пользователи также должны остановиться и подумать, почему они вообще получают такое электронное письмо.

Для предприятий можно предпринять ряд шагов для предотвращения как фишинговых, так и целевых фишинговых атак:

- Двухфакторная аутентификация (2FA) является наиболее эффективным методом противодействия фишинговым атакам, так как добавляет дополнительный уровень проверки при входе в уязвимые приложения. 2FA полагается на то, что у пользователей есть две вещи: что-то, что они знают, например пароль и имя пользователя, и что-то, что у них есть, например, их смартфоны. Даже когда сотрудники скомпрометированы, 2FA предотвращает использование их скомпрометированных учетных данных, поскольку только их недостаточно для получения доступа.

- Помимо использования 2FA, организации должны применять строгие политики управления паролями. Например, от сотрудников следует требовать, чтобы они часто меняли свои пароли, и им нельзя разрешать повторно использовать пароль для нескольких приложений.

- Образовательные кампании также могут помочь снизить угрозу фишинговых атак за счет обеспечения безопасности, например запрета перехода по внешним ссылкам электронной почты.