Однажды мне попались на глаза записи этичных хакеров. Так называют профессионалов, которые за деньги анализируют уязвимости компьютерных систем и выдают вердикт, насколько десктоп или ноутбук готов к хакерской атаки. Судя по всему, взломать можно все, что угодно. Мы расскажем читателям о том, в каких случаях пользователи рискуют потерять ценные данные, утратив бдительность и контроль над ситуацией.

Следите за сотрудниками

Вы — владелец небольшой, но подающей надежды компании? Будьте уверены, ваш успех не остался незамеченным на рынке, и наверняка, вами заинтересовались конкуренты.

Возможно, анонимы уже предлагали вашим сотрудникам деньги за базы данных и ценную корпоративную информацию.

Проверить это можно, установив на рабочий стол трекер времени с возможностью делать скрины каждые пять-десять минут.

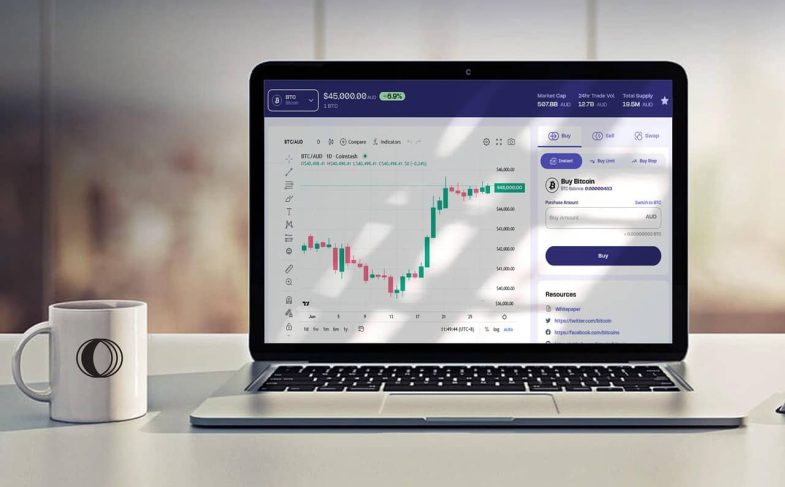

Ищите SQL-код

Внедрение SQL-кода — популярная разновидность хакерской атаки. Это известный вектор атаки с использованием вредоносного SQL-кода для проведения манипуляции с серверной базой данных. Это дарит доступ к информации, которую вы хотите скрыть от чужих глаз, например, сенситивные данные, списки пользователей или детали клиентов.

Чтобы предотвратить эту проблему, воспользуйтесь опцией наименьших привилегий. Убедитесь, что к каждому процессу или компоненту в программном обеспечении может получить доступ ограниченное количество пользователей. Ограничения помогут смягчить эффект от атак с внесением SQL-кода.

Кроме того, в самой базе данных SQL позаботьтесь, чтобы продуктовые аккаунты выполняли требования DML (язык манипулирования данными), а не DDL (язык описания данных).

Узнайте больше о Google Dorking

Для пользователя, не знакомого с вопросами программирования и разработки, Google — лишь поисковая система, способная ответить на любой вопрос.

Но для хакера Google может стать орудием убийства. Google обладает невероятным потенциалом: поисковая система индексирует ваш веб-сайт, включая сенситивную информацию. А значит, если где-то в социальных сетях или даже в частной переписке вы делились логинами, паролями или обсуждали детали нового проекта, Google знает об этом.

Появляется такое явление, как Google Dorking — использование поисковой системы для поиска уязвимых веб-приложений и серверов. Единственный способ скрыть информацию от Google — заблокировать определенные ресурсы веб-сайта файлом robots.txt.

Следующая мера безопасности: готовя проект к релизу, не позволяйте поисковым системам (а также хакерам) отслеживать ваш IP-адрес. Узнайте, что такое VPN, оставайтесь анонимными.

Внимательно отнеситесь к созданию сайтов на WordPress

Метод подбора паролей путем математических вычислений называется у хакеров брутфорсом.

Следующее нападение на информацию компании на сленге звучит как возможность «сбрутить backup» базы данных. Особенно это актуально для тех, кто создал сайт на WordPress.

Как правило, провайдеры хостинга ограничивают доступ к сайт со стороны внешних сетей и привязывают к собственным серверам, чтобы свести к минимуму риск нежелательного вторжения.

В то же время, хакеру всего лишь нужно взломать определенный сайт, чтобы начать брутфорс-атаку на всю базу данных с внутреннего IP-адреса.

Впрочем, на каждую проблему найдется решение. Выбирая платформу и хостинг при создании сайта или Интернет-магазина, убедитесь в наличии надлежащей конфигурации серверов, что позволит существенно снизить риск хакерской атаки. Аккаунты пользователей должны быть полностью изолированы, чтобы другие владельцы сайтов не считывали конфигурации CMS-файлов.

Заключение

Взломать можно все, что угодно, даже самую защищённую систему. Но, разобравшись в том, как работают хакеры, вы обеспечите надлежащий уровень защиты и будете готовы, при необходимости, отбить атаку. Всегда будьте начеку, и пусть цифровые баталии обходят вас стороной!