Фішинг — це вид інтернет-шахрайства, коли персональні дані вивуджують у користувачів за допомогою смс або поштових-розсилок під виглядом відомих брендів, компаній і так далі. Під час фішингу жертва сама віддає свої персональні дані зловмисникам. Це не тільки найпростіший спосіб, але як виявилося, найдієвіший.

Співробітники компанії Google провели дослідження, де вивчили дані про продаж інтернет-акаунтів на чорному ринку. Вони з’ясували, що найпоширеніша причина витоку персональних даних — це фішинг.

Результати даного дослідження були представлені на конференції в Далласі “Conference on Computer and Communication Security”. З’ясувалося, що 15% всіх користувачів мінімум раз стикалися з шахраями в мережі, і втрачали дані своїх акаунтів і навіть інформацію про платіжні картки.

І хоча кожен намагається убезпечити як себе, так і своїх користувачів від шахраїв і хакерів, не завжди це виходить. Знаходяться нові способи, але як виявилося, найпродуктивніші старі і прості. Більше 800 тисяч паролів були втрачені людьми через кейлогерів. За допомогою фішингу зловмисники вкрали не менше 12 мільйонів акаунтів.

Що таке фішингова атака

Фішинг атака — це тип атаки соціальної інженерії, часто використовуваний для крадіжки даних користувача, включаючи облікові дані для входу і номери кредитних карт. Це відбувається, коли зловмисник, маскуючись під надійну організацію, обманом змушує жертву відкрити електронний лист, миттєве повідомлення або текстове повідомлення. Потім одержувача обманом змушують клацнути шкідливе посилання, що може привести до установки шкідливого ПЗ, зависання системи в результаті атаки програми-здирника або розкриття конфіденційної інформації.

Атака може мати руйнівні результати. Для фізичних осіб це включає несанкціоновані покупки, крадіжку коштів або крадіжку особистих даних.

Більш того, фішинг часто використовується для закріплення в корпоративних або урядових мережах в рамках більш масштабної атаки, такий як подія підвищеної постійної загрози (APT). В цьому останньому сценарії співробітники скомпрометовані, щоб обійти периметри безпеки, поширити шкідливе ПО всередині закритого середовища або отримати привілейований доступ до захищених даних.

Організація, піддається такій атаці, зазвичай несе серйозні фінансові втрати на додаток до скорочення частки ринку, репутації і довіри споживачів. Залежно від масштабів фішинг може перерости в інцидент безпеки, від якого бізнесу буде важко позбутися.

Приклади фішингових атак

Нижче представлена типова спроба фішингу:

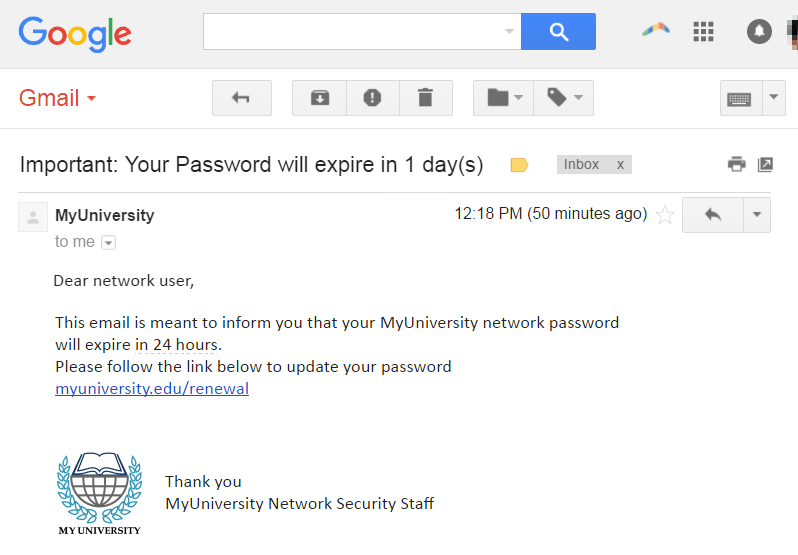

- Підроблений електронний лист нібито від myuniversity.edu масово розсилається якомога більшій кількості викладачів.

- В електронному листі стверджується, що термін дії пароля користувача скоро закінчиться. Даються інструкції перейти на myuniversity.edu/renewal, щоб оновити свій пароль протягом 24 годин.

Джерело: imperva.com

При натисканні на посилання може статися кілька речей, наприклад:

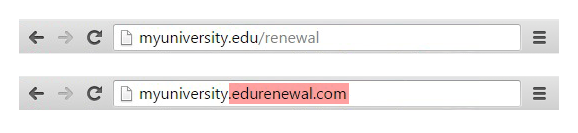

- Користувач перенаправляється на myuniversity.edurenewal.com, підроблену сторінку, яка виглядає точно так само, як справжня сторінка продовження, де запитуються як нові, так і існуючі паролі. Зловмисник, відстежуючи сторінку, перехоплює вихідний пароль, щоб отримати доступ до захищених областей університетської мережі.

- Користувач відправляється на сторінку фактичного поновлення пароля. Однак при перенаправленні шкідливий сценарій активується в фоновому режимі, щоб перехопити файл cookie сеансу користувача. Це призводить до відбитої атаки XSS, що надає зловмисникові привілейований доступ до університетської мережі.

Методи фішингу

Фішингові розсилки по електронній пошті

Електронний фішинг — це гра з числами. Зловмисник, що відправляє тисячі шахрайських повідомлень, може отримати значну інформацію і грошові суми, навіть якщо лише невеликий відсоток одержувачів попадеться на шахрайство. Як було показано вище, зловмисники використовують кілька прийомів для підвищення своєї успішності.

По-перше, вони будуть робити все можливе, створюючи фішингові повідомлення, що імітують справжні електронні листи від підробленої організації. Використання однакових фраз, шрифтів, логотипів і підписів робить повідомлення легітимними.

Крім того, зловмисники зазвичай намагаються підштовхнути користувачів до дії, створюючи відчуття терміновості. Наприклад, як показано раніше, електронний лист може загрожувати закінченням терміну дії облікового запису і поставити одержувача на таймер. Такий тиск змушує користувача бути менш старанним і більш схильним до помилок.

Нарешті, посилання всередині повідомлень нагадують свої законні аналоги, але зазвичай містять неправильне ім’я домену або додаткові піддомени. У наведеному прикладі URL-адреса myuniversity.edu/renewal була змінена на myuniversity.edurenewal.com. Подібність між двома адресами створює враження захищеного з’єднання, через що одержувач менш обізнаний про те, що відбувається атака.

Цільовий фішинг

Цільовий фішинг націлений на конкретну людину або підприємство, а не на випадкових користувачів додатків. Це більш глибока версія фішингу, що вимагає спеціальних знань про організацію, включаючи структуру її влади.

Атака може протікати наступним чином:

- Злочинець досліджує імена співробітників у відділі маркетингу організації і отримує доступ до останніх рахунків-фактур по проектам.

- Виступаючи в ролі директора по маркетингу, зловмисник відправляє електронного листа менеджеру проекту (PM) відділу, використовуючи рядок теми, в якій мовиться: Оновлений рахунок для кампаній Q3. Текст, стиль і логотип дублюють стандартний шаблон електронної пошти організації.

- Посилання в електронному листі перенаправляє на захищений паролем внутрішній документ, який насправді є підробленою версією вкраденого рахунку.

- PM пропонується увійти в систему для перегляду документа. Зловмисник краде його облікові дані, отримуючи повний доступ до конфіденційних областей в мережі організації.

Цільовий фішинг, що надає зловмисникові дійсні облікові дані для входу, є ефективним методом виконання першого етапу APT.

Як запобігти фішингу

Захист від фішингових атак вимагає вжиття заходів як користувачами, так і підприємствами.

Для користувачів пильність є ключовим моментом. Підроблене повідомлення часто містить помилкові дані, що розкривають його справжню сутність. Вони можуть включати орфографічні помилки або зміни в доменних іменах, як було показано на попередньому прикладі з URL.

Користувачі також повинні зупинитися і подумати, чому вони взагалі отримують такий електронний лист.

Для підприємств можна зробити ряд кроків для запобігання як фішингових, так і цільових фішингових атак:

- Двофакторна аутентифікація (2FA) є найбільш ефективним методом протидії фішингових атак, так як додає додатковий рівень перевірки при вході в уразливі додатки. 2FA покладається на те, що у користувачів є дві речі: щось, що вони знають, наприклад пароль та ім’я користувача, і щось, що у них є, наприклад, їх смартфони. Навіть коли співробітники скомпрометовані, 2FA запобігає використанню їх скомпрометованих облікових даних, оскільки тільки їх недостатньо для отримання доступу.

- Крім використання 2FA, організації повинні застосовувати суворі політики управління паролями. Наприклад, від співробітників слід вимагати, щоб вони часто змінювали свої паролі, і їм не можна дозволяти повторно використовувати пароль для кількох додатків.

- Освітні кампанії також можуть допомогти знизити загрозу фішингових атак за рахунок забезпечення безпеки, наприклад заборони переходу по зовнішніх посиланнях електронної пошти.